Digitale Kommunikationswege und Geschäftsprozesse sind heute fester Bestandteil des Geschäftslebens.

Auf dieser Seite finden Sie:

Bleiben Sie informiert und abonnieren Sie unseren Newsletter - natürlich kostenlos!

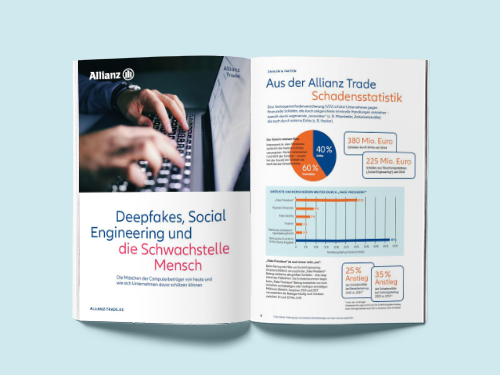

Betrugsszenarien

Bei dieser Betrugsmasche geben sich die Täter als ein Organ des versicherten Unternehmens – meist ein Vorstandsmitglied – aus und bitten per E-Mail oder Fax einen Mitarbeiter, der im Unternehmen für die Bankgeschäfte verantwortlich ist, eine dringende Überweisung auszuführen.

Dem Mitarbeiter wird dabei vorgespiegelt, dass es sich um eine höchst geheime und vertrauliche Angelegenheit handelt. Die Betroffenen, die sich einerseits aufgrund des besonderen Vertrauens durch den Vorstand geschmeichelt fühlen, anderseits aufgrund der angeblichen Wichtigkeit der Transaktion erheblich unter Druck stehen, führen diese Überweisungen meist zügig aus.

Fast immer erfolgen die Geldtransfers auf ausländische Konten, vor allem in Asien und Osteuropa. Fliegt der Betrug dann auf, sind die Konten dort meist leergeräumt oder eine Rückholung wird aufgrund des ausländischen Rechtssystems erheblich erschwert.

Häufig werden gezielt Mitarbeiter in ausländischen Niederlassungen des Unternehmens angesprochen. Das erschwert den Mitarbeitern die persönliche Kontaktaufnahme mit den verantwortlichen Organen im Unternehmen, von denen die vermeintlichen Anweisungen kommen.

In diesen Fällen geben sich die Betrüger als Geschäftspartner oder Lieferanten des versicherten Unternehmens aus und erreichen durch gefälschte Mitteilungen, dass die Bezahlung für Waren oder erbrachte Dienstleistungen auf abweichende Konten erfolgt.

Die Umsetzung dieser Form des Betruges wird ermöglicht durch eine gefälschte Mitteilung an das versicherte Unternehmen, dass sich die bisher vereinbarten Bankverbindungen geändert haben und der Zahlungsverkehr nun über die neue Bankverbindung abgewickelt werden soll.

Unter Phishing versteht man Versuche, über gefälschte Webseiten, E-Mails oder Kurznachrichten an persönliche Daten eines Internet-Benutzers zu gelangen und damit Identitätsdiebstahl zu begehen. Häufig sind in diesen E-Mails Anhängen enthalten, die beim Öffnen Keylogger oder andere Schadsoftware installieren, die dem Betrüger Zugang zu Dateien und Passwörtern verschaffen können.

Ziel des Betrugs ist es, mit den erhaltenen Daten beispielsweise Kontoplünderung zu begehen. Eine neuere Variante des Phishing ist Spear-Phishing, worunter ein gezielter E-Mail-Angriff auf eine bestimmte Person oder einen ausgewählten Personenkreis zu verstehen ist – anders als bei herkömmlichem Phishing, wo eine große Anzahl an E-Mails an viele Empfänger versendet werden.

Pharming, eine weiterentwickelte Form des Phishings, basiert auf einer Manipulation der DNS-Anfragen von Webbrowsern, um den Benutzer auf gefälschte Webseiten umzuleiten.

Unter Cloud Computing versteht man die Ausführung von Programmen, die nicht auf dem lokalen Rechner installiert sind, sondern auf einem anderen Rechner, die über sogenannte Datensynchronisationsdienste i.d.R. über das Internet aufgerufen werden („in der Cloud“, z.B. Google Drive, Dropbox oder Microsoft OneDrive).

Für den Diebstahl solcher online gespeicherter Daten benötigt ein Hacker keinen speziellen Zugriff auf den Namen oder das Passwort des jeweiligen Anwenders, sondern lediglich einen Passwort-Token. Dies ist eine kleine Datei auf dem Gerät eines Nutzers, in der die Anmeldedaten hinterlegt sind, damit nicht bei jedem Aufruf des Diensts Benutzername und Passwort erneut eingegeben werden müssen. Den beispielsweise per Phishing entwendeten Token kann der Angreifer anschließend nutzen, um von einem anderen Rechner aus das Konto des Nutzers zu übernehmen und sich damit Zugriff auf alle online abgelegten Dateien zu verschaffen.

Beim Bestellerbetrug täuschen Betrüger die Identität eines echten (meist Ihnen bereits bekannten) Kunden vor. Das können sie, weil sie sich vorher in dessen oder in Ihre Systeme eingehackt haben und so alle notwendigen Informationen besitzen: Namen, Ansprechpartner auf beiden Seiten, E-Mail-Adressen, Kundenhistorie, regelmäßig bestellte Waren und womöglich weitere vertrauliche Informationen.

Nun können die Betrüger die Identität eines Kunden perfekt vortäuschen. Dann bestellen sie Waren, leiten diese um und verschwinden mit der Beute. Und Sie? Bleiben auf einer unbezahlten Rechnung und verlorener Ware sitzen. Der Betrug fällt oft erst auf, wenn Sie den echten Kunden mahnen, und dieser sich bei Ihnen beschwert, weil er ja gar keine Waren bestellt hat.

Tipps und Checklisten

Lösungen: Schutz vor Betrug und Veruntreuung

Damit sind nicht nur Gefahren von „innen“ gemeint, sondern auch E-Crime und Datenmissbrauch durch Dritte. Gegen hieraus entstandene Schäden können Sie sich versichern.

Vermögensschäden müssen zudem ermittelt und Schadenersatzansprüche gegen den oder die Täter durchgesetzt werden – auch das kostet Geld. Auch diese Kosten können im versucherten Rahmen übernommen werden.

Die richtige Lösung für Ihren Bedarf:

Schutz vor Veruntreuung PremiumPlus

Schutz vor Veruntreuung VSV Smart

Schutz vor Bestellerbetrug

Das könnte Sie auch interessieren:

Hilfreiche Links

Allianz Trade Kontext – Ihr Wissensvorsprung

Machen Sie es wie über 35.000 andere Entscheider in Unternehmen und abonnieren Sie unseren Newsletter. Sie erwarten kostenlos und monatlich: